Level 1跳过

静态分析发现假装是Level 2的那个函数里面什么都没有。动态调试也是到那直接退出了

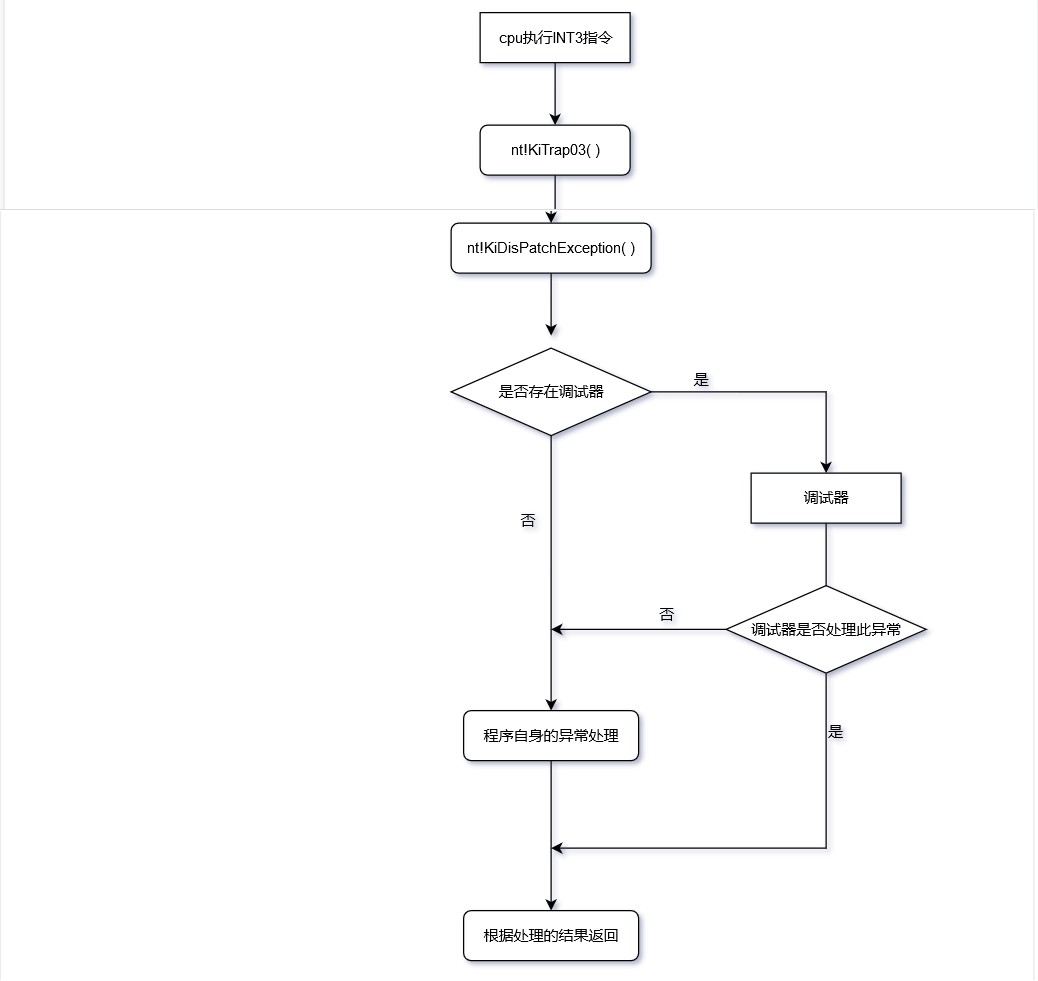

然后查阅wp发现是使用AddVectoredExceptionHandler注册了异常处理,然后利用int 3触发异常。如果要调试,需要修改调试器设置,让被调试程序处理异常。

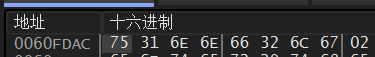

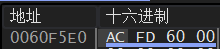

暂时不需要调试,观察注册的异常处理函数,可以发现是和一段字节异或2,但是那段内存是运行时生成的,调试一下。注意这样的是字符串指针,小端的,要倒着看。

%B4%A5%E7%BE%8E%E6%B2%BB%E9%83%8E/%

%B4%A5%E7%BE%8E%E6%B2%BB%E9%83%8E/%