(为什么要加个pc呢因为手机版网页好像是没加密的)

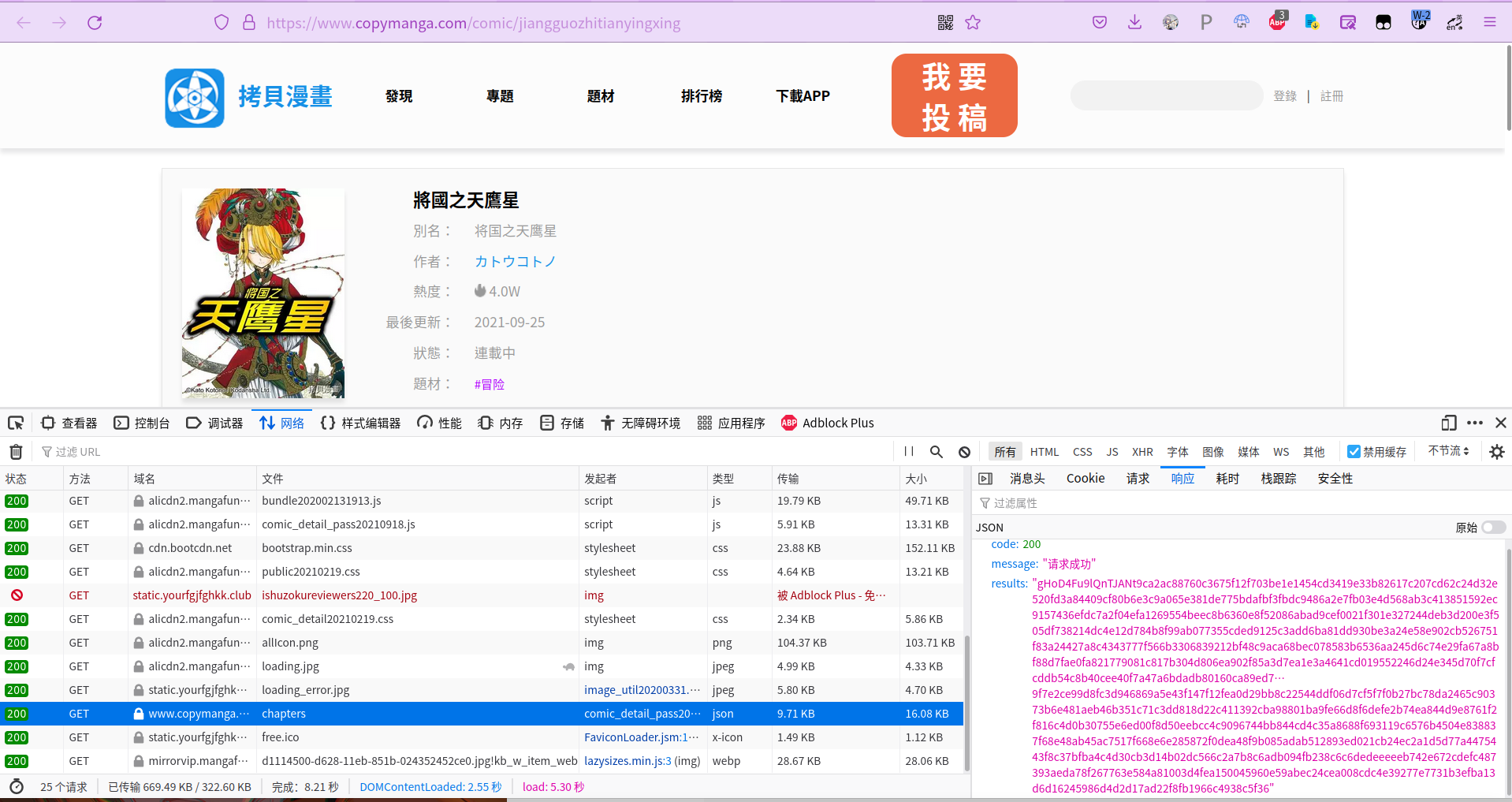

首先我们打开一个漫画的目录页面并按下F12,可以看到请求目录的api返回了一坨16进制

b2836.png)

b2836.png)

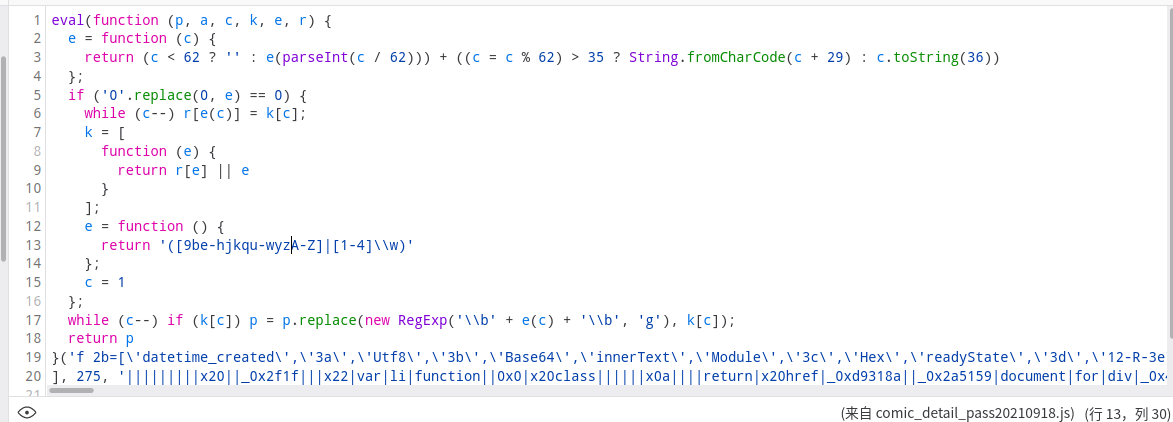

进入发起该网络请求的js文件,可以看到ev pmgapi/a2a1464d.png)

pmgapi/a2a1464d.png)

eval里的函数返回了一个字符串,将它存进js文件中,使用whistle替换请求的文件,在firefox中找到http请求的回调函数,打断点(主要是找到了`‘url’: _0x1edb91 + _0x2f1f(‘0x19’) + _0x124534 + ‘/chapters’,‘success’: funct pmga

pmga pmgapi/7a07e735.png)

pmgapi/7a07e735.png)

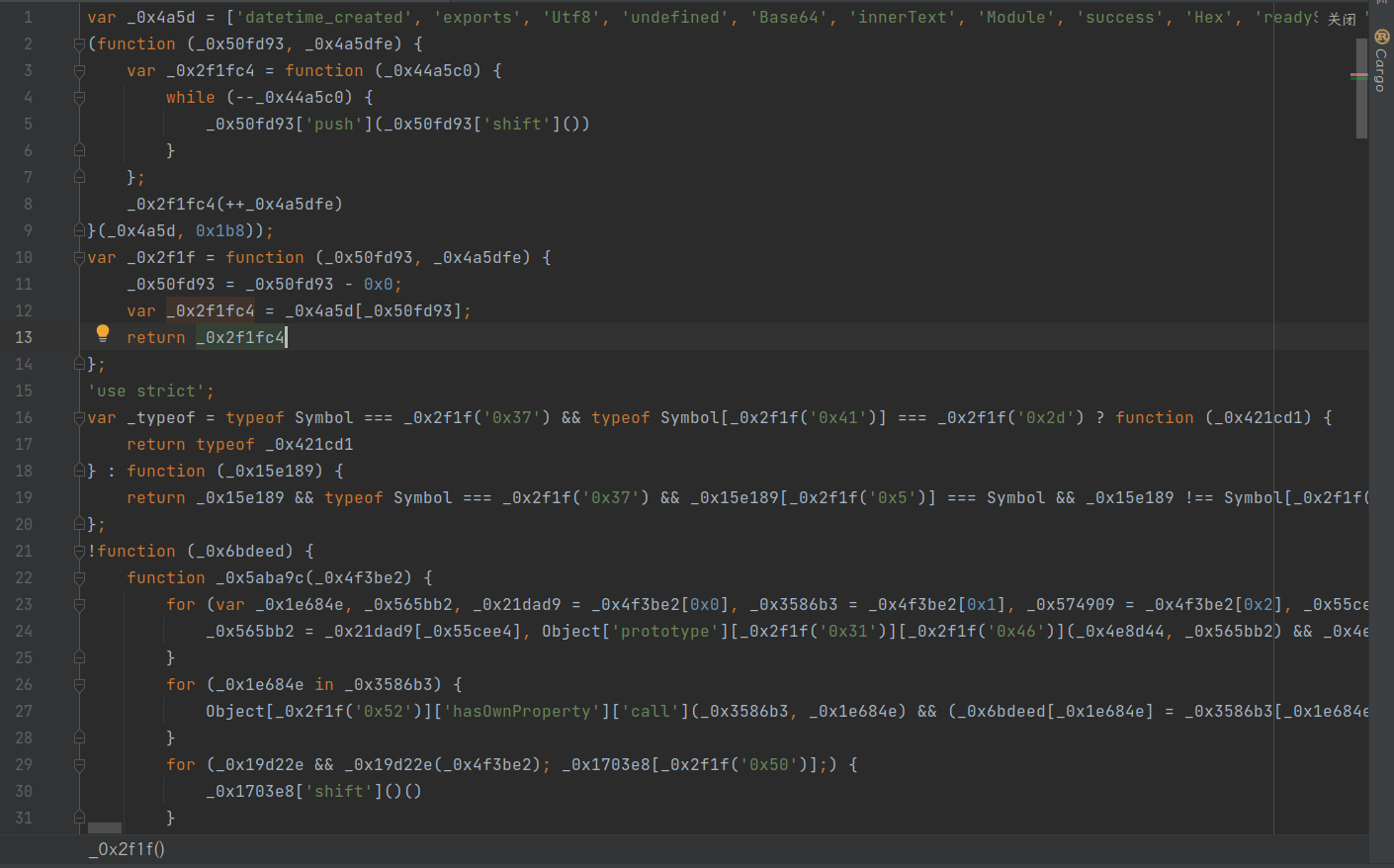

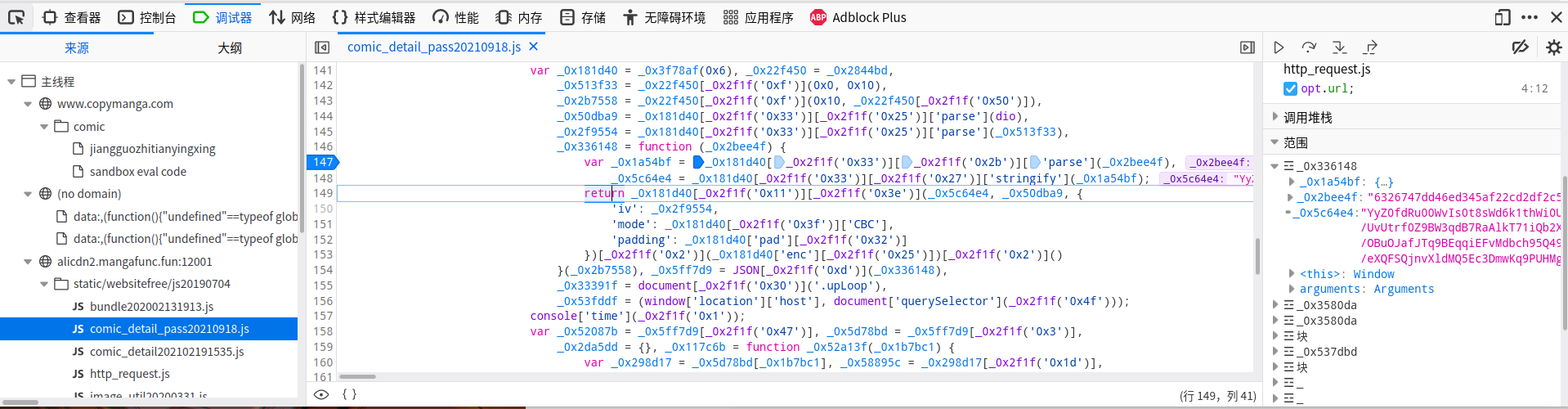

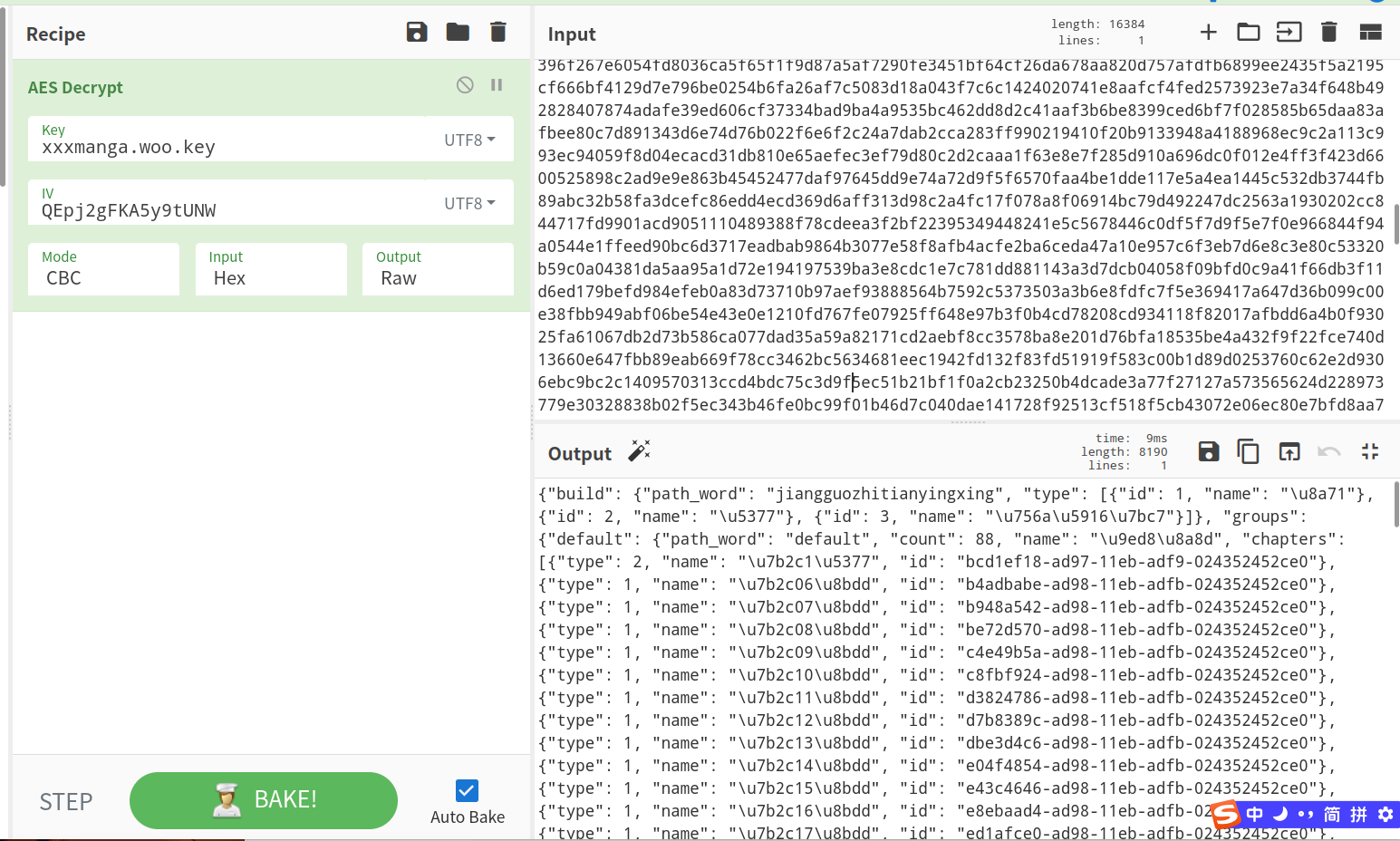

运行到155行我们发现解密后的json存在了_0x336148里。147,148两行是两个函数调用,a.b.c.d被写成了a[b][c][d]的形式。逐个对中括号里的表达式求值之后,得到这是函数是xxx.enc.hex.parse,搜索函数名,找到CryptoJS的相关内容得出此处在使用AES解密。密码是144行的dio,iv偏移值是146行的_0x513f33。这个时候我们直接拿json里的result去解密是不行的,比较发现_0x2bee4f比result少了16位,而这16位是偏 pmgapi/2fbc8c13.png)

pmgapi/2fbc8c13.png)

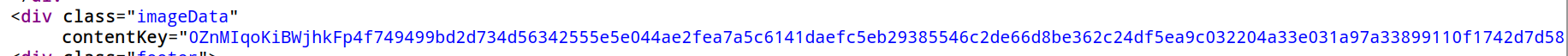

接下来是漫画阅读页面

F12没发现调用api,但图 pmgapi/7614c272.png)

pmgapi/7614c272.png)

此处解密方式同上。